PS:本文仅用于技术讨论与分享,严禁用于任何非法用途

对于这个,办法有很多,很多地方各有不同,但是大致都差不多,今天我们解析一下原理

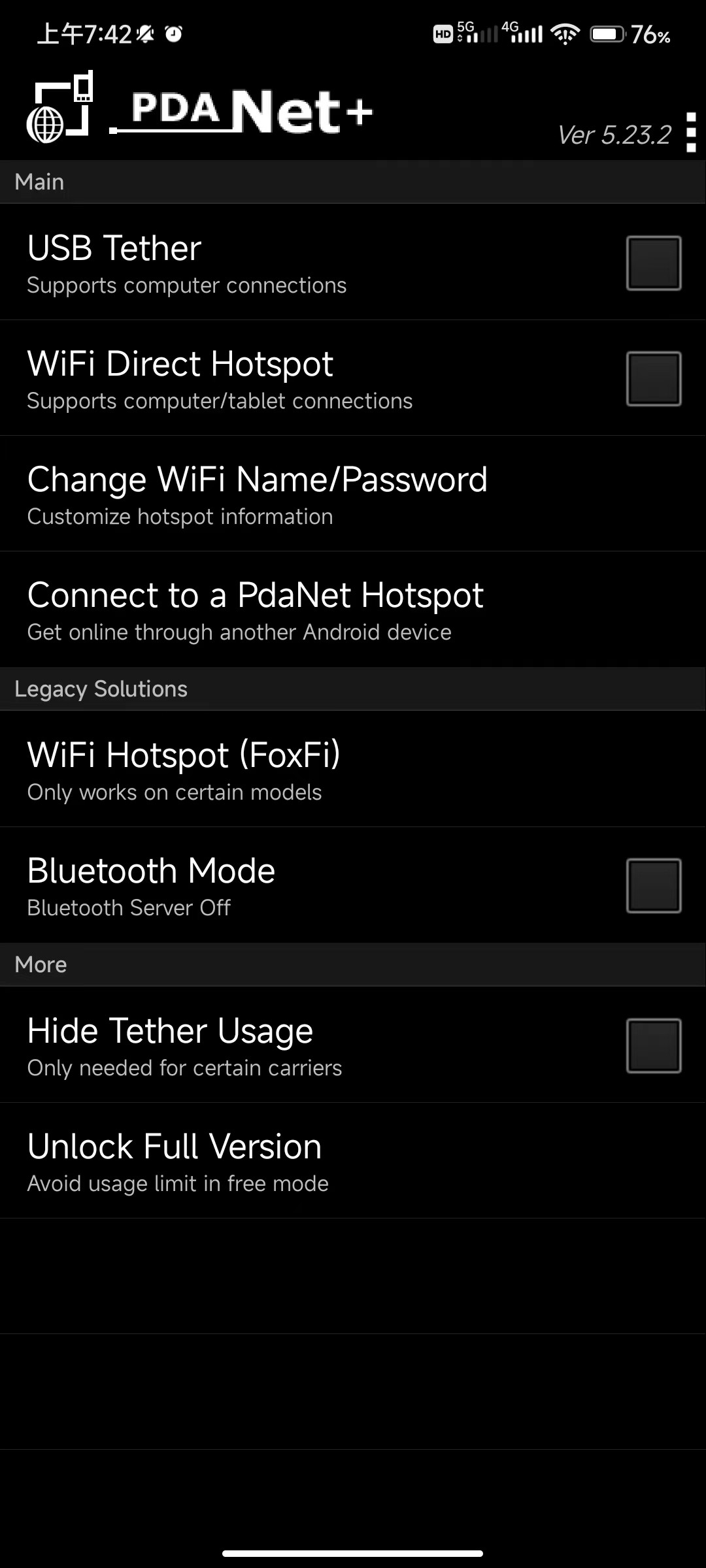

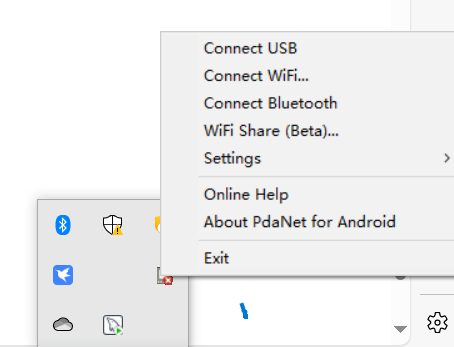

1.方法使用第三方

这里用到一个工具叫做PdaNet,原理如下:

MAC地址伪造

PdaNet会伪造连接设备的MAC地址,使其看起来像是同一个设备,从而绕过校园网对多设备连接的限制。

IP地址欺骗

它还可以对IP地址进行欺骗,使连接的多个设备共享同一个IP地址,以逃避IP地址的检测。

流量混淆

PdaNet会对网络流量进行混淆处理,使其看起来像是正常的单个设备流量,避免被校园网的流量监测识别出是共享连接。

协议伪装

它还可以伪装使用的网络协议,使其看起来像是正常浏览网页等允许的网络活动,从而绕过对特殊协议连接的限制。

加密隧道

PdaNet可以建立加密的VPN隧道连接,将网络流量隐藏和加密,使校园网很难检测出是共享连接。

需要下载pc和移动端,打包放在下面了

这里有无线和有线两种方式

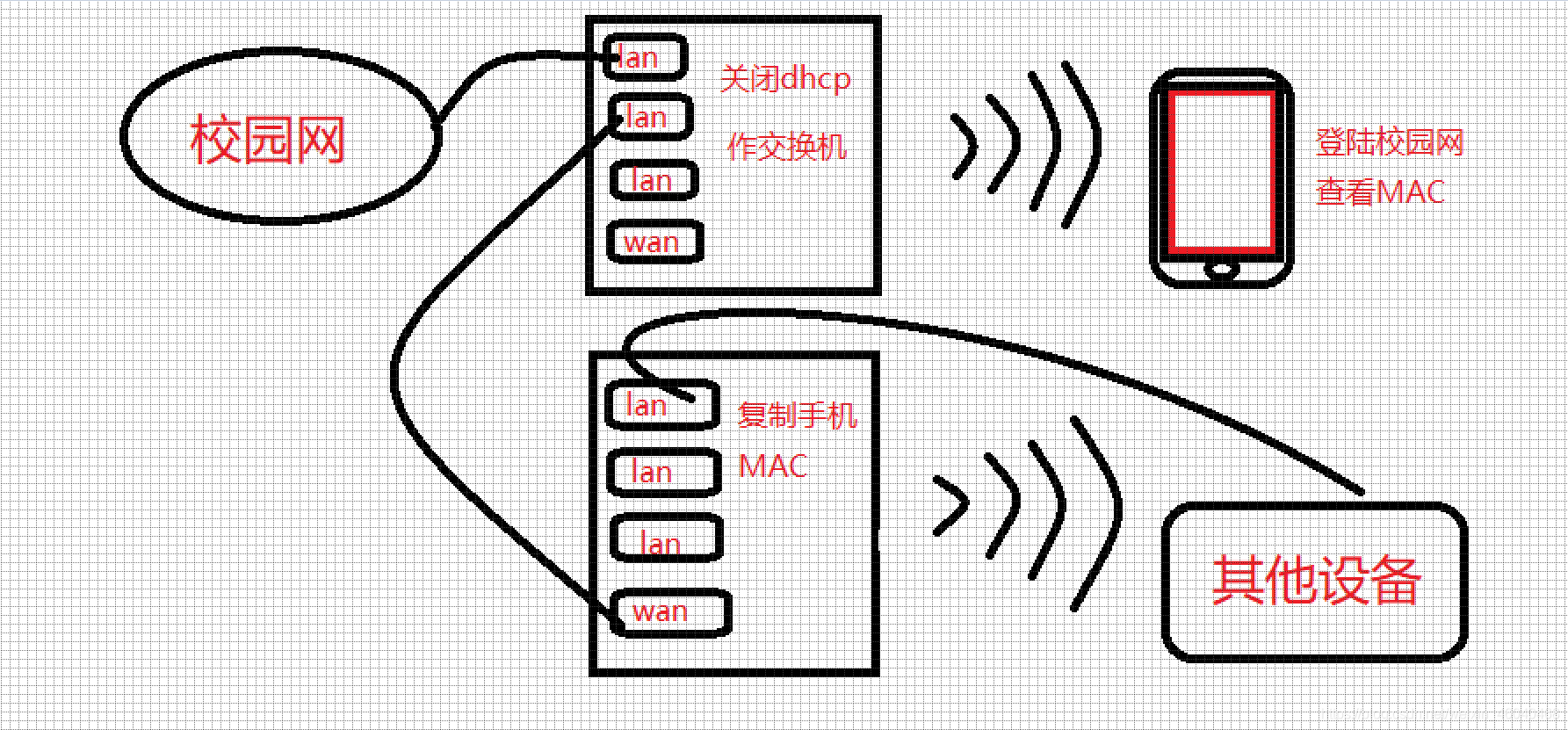

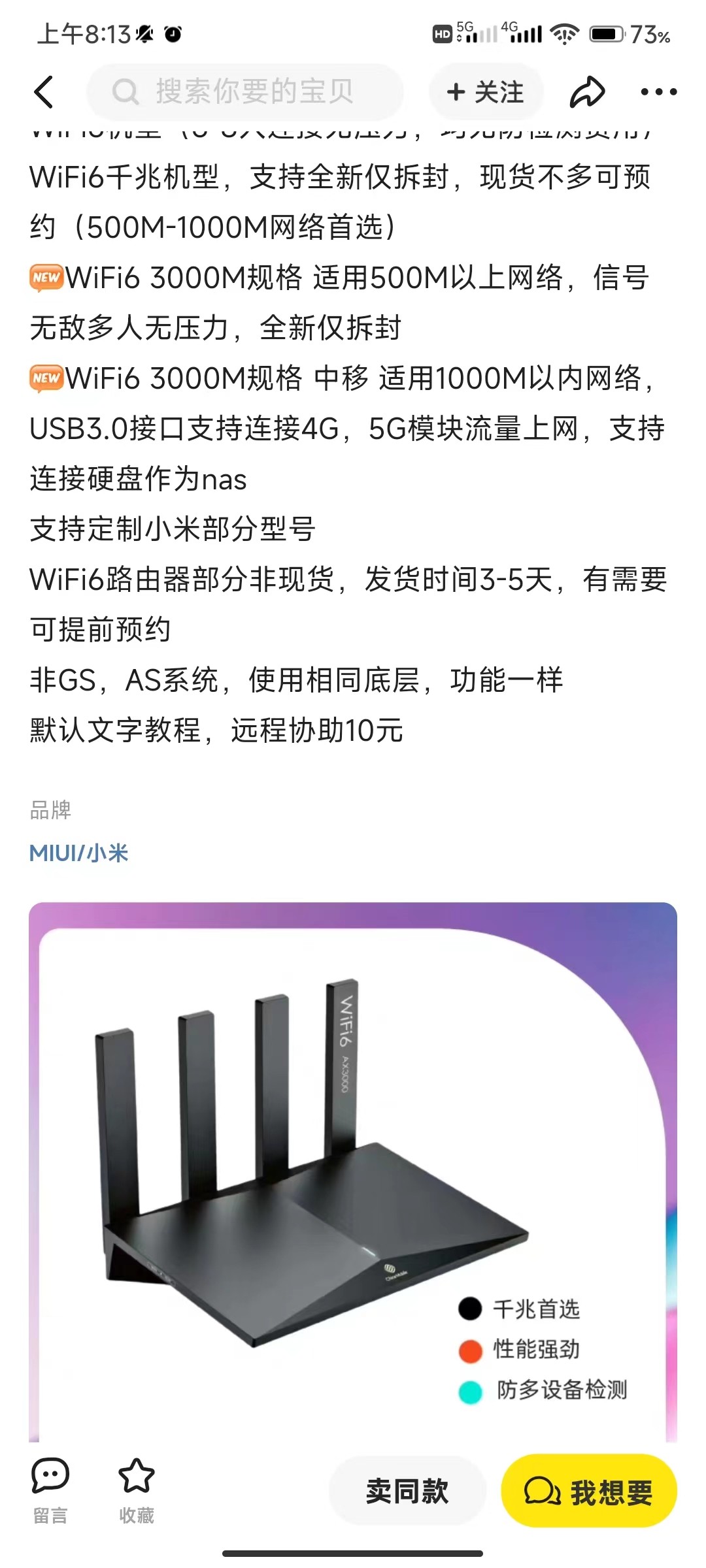

2.AP中继

这个方法也比较好,但是需要成本,可以购买一个无线中继,咸鱼上一大把,根据需求选有线或者无线的中继器,这样的话会比第一方方法的损耗小很多

原理如下:

MAC地址转发

中继器工作在数据链路层,它会简单地转发接收到的以太网数据帧,而不对MAC地址进行任何修改。这样,连接到中继器的多个设备在校园网的视角中,就像是只有一个设备,因为它们共享了同一个MAC地址。

无需IP地址

以太网数据帧在数据链路层不携带IP地址信息,所以中继器不需要处理IP地址,从而绕过了基于IP地址的多设备检测。

无需DHCP

由于中继器工作在数据链路层,不涉及IP层及以上的协议,因此不需要通过DHCP获取IP地址,也就绕过了常见的基于DHCP的访客控制机制。

流量无差别转发

中继器只是简单转发数据帧,不对数据帧的类型和内容进行检查和处理,所以任何类型的网络流量都可以通过,不会触发基于特征码或协议类型的检测。

无需认证

中继器本身不与网络建立任何连接,只是转发数据帧,所以不需要通过802.1x或其他认证机制,从而绕过了认证检测。

当然如果你不想花钱,你可以弄零件来改装,不过要一定的动手能力

PdaNet+第三方网桥

链接:https://pan.xunlei.com/s/VNspaTKs_z3c4k3S1quQgIPuA1

提取码:uubw